Linux-smalltalk

#1456

geschrieben 24. April 2008 - 19:54

At close range against human attackers, this weapon reigns supreme. Against the living dead, this is not entirely true. A good twelve-gauge shotgun can literally blow a zombie's head off. However, the longer the range, the greater the pellet disperal pattern, and the lesser chance of skull penetration.

- Max Brooks, The Zombie Survival Guide

Anzeige

#1457

geschrieben 25. April 2008 - 20:04

Zitat (m!lk: 24.04.2008, 20:54)

Zitat (m!lk: 24.04.2008, 20:54)

Schön reden was diese Politiker so alles anstellen,

um die Verfassung anzugreifen, brachte aber bisher auch nichts.

Manche Dinge müssen eben auch richtig beim Namen genannt werden.

Was kann es anderes sein, als Terror, wenn ständig von Politikern

die Verfassung angegriffen wird und Urteile des Bundesverfassungsgericht ignoriert werden

sowie Bürger mit heimlichen Einbrüchen in die Wohnung und in Computer bedroht werden?

Wobei Computer leichter als Wohnungen vor Einbrechern abzusichern sind,

solange solche Einbrecher sich nicht physikalischen Zugang z.B. mittels

heimlichem Einbruch in Wohnungen und Firmen verschaffen.

Wenn es legitim ist, Privatkopien, wie sie seit Jahrzehnten üblich sind,

als "Raubkopien" zu betiteln, obwohl Raubüberfälle mit Privatkopien

gar nichts zu tun haben, so kann und muss man Überwachungsterror, der von

Politikern verbreitet wird, die permanent die freiheitlich demokratische Grundordnung,

die Grund- und Bürgerrechte mit ihren Anschlägen angreifen, beim Namen nennen

und muss diese Terror-Politiker auch deutlich als solche kennzeichnen.

Gruß, Internetkopfgeldjäger

#1459

geschrieben 25. April 2008 - 22:29

Zitat (bb83: 25.04.2008, 21:44)

Zitat (bb83: 25.04.2008, 21:44)

Zur Zeit versuchen die Pharisäer von sich abzulenken:

http://www.heise.de/newsticker/Grosse-Koal.../meldung/106996

Diese Heuchler,

die selbst das Internet unter ihre Kontrolle bringen

wollen, das Internet für ihre eigenen Zwecke blockieren wollen:

http://www.heise.de/newsticker/Staatsminis.../meldung/107049

die selbst Trojaner verbreiten wollen und auch schon

Trojaner verbreitet haben:

http://www.heise.de/newsticker/Bundestroja.../meldung/106977

Genau diese Heuchler, die selbst die totale Überwachung planen und einführen,

wollen so tun, als würden sie "Internetzensur entgegentreten". Schlichtweg lächerlich!

Gruß, Internetkopfgeldjäger

Dieser Beitrag wurde von Internetkopfgeldjäger bearbeitet: 25. April 2008 - 22:31

#1460

geschrieben 25. April 2008 - 22:47

Methode A

Ich benutze meinen Rooty in DE als Proxy

Methode B

Ich benutze meinen Rooty in z.B. Albanien als Proxy

Wie hoch ist die wahrscheinlichkeit das meine Verbindnung im nach hinein zurückverfolgt werden kann.

Dieser Beitrag wurde von bb83 bearbeitet: 25. April 2008 - 22:48

#1461

geschrieben 26. April 2008 - 07:31

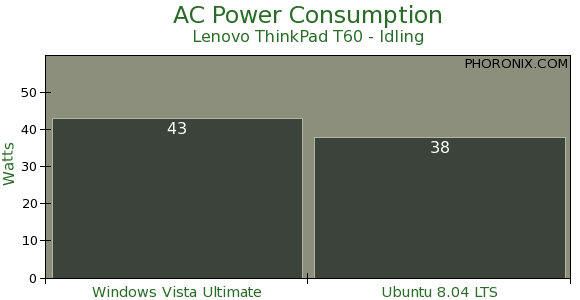

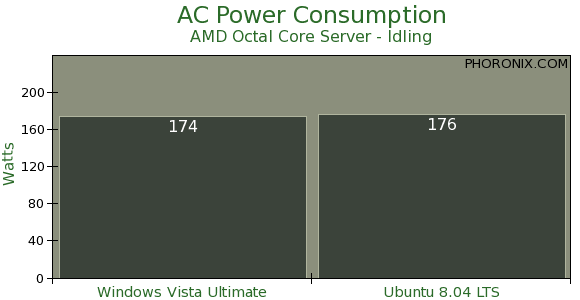

Und eines gegen Ubuntu als Server-System*:

ganzer Artikel

*Meine letzte Mathelehrerin sagte immer "Statistik ist das was man draus liest".

Dieser Beitrag wurde von sкavєи bearbeitet: 26. April 2008 - 07:32

#1462

geschrieben 26. April 2008 - 09:24

Zitat

Wie läuft das technisch ab, wenn der Proxybetreiber die daten nicht rausgibt?

#1463

geschrieben 26. April 2008 - 10:22

Protokoll / Datendurchsatz bleibt natürlich noch die Wunde stelle.

Und wenn man das ganze durch SSL tunnelt, und natürlich nicht den ProviderDNS nimmt?

Dieser Beitrag wurde von bb83 bearbeitet: 26. April 2008 - 10:24

#1464

geschrieben 26. April 2008 - 21:03

Zitat (bb83: 25.04.2008, 23:47)

Zitat (bb83: 25.04.2008, 23:47)

Ich benutze meinen Rooty in DE als Proxy

Methode B

Ich benutze meinen Rooty in z.B. Albanien als Proxy

Wie hoch ist die wahrscheinlichkeit das meine Verbindnung im nach hinein zurückverfolgt werden kann.

VPN-Verbindung unter Linux oder irgendeinem anderem anständigem und sicherem System

schützt auch nicht, da gut 10.000 mal pro Tag auch Bankkonten heimlich bespitzelt werden:

http://www.heise.de/newsticker/Zahl-der-Ko.../meldung/102720

Ein anständiger Bürger muss schließlich auch bezahlen

und so lassen sich anständige Bürger leicht verfolgen und bespitzeln.

Die Verantworlichen haben keinen blassen Schimmer, wen sie von

Merkel sagte:

reden (Details),

siehe auch unser Browserministerin:

http://netzpolitik.org/2007/kinderreporter...h-dem-internet/

Aber mit dem Brechen von Grund- und Bürgerrechten,

schamlosen Angriffen auf das Grundgesetz

damit kennen die sich gut aus.

Ein Schalk, wer darauf hinweist, das dies bei einer

Bundeskanzlerin aus dem Osten schon klar ist,

wie totale Überwachung aufgezogen wird.

Der Begriff aus dem Volksmund für den Überwachungswahn "STASI 2.0"

wird schon seine Gründe haben.

Gruß, Internetkopfgeldjäger

#1465

geschrieben 27. April 2008 - 00:53

Zu verkaufen:

Xbox, komplett PC (WF Link)

Hardware, Games, Comics und noch mehr Zeug (eBay-KA Link)

#1466

geschrieben 27. April 2008 - 11:14

Ach ja, das habe ich sowohl im FF als auch im Konq.

Dieser Beitrag wurde von sкavєи bearbeitet: 27. April 2008 - 11:14

#1467

geschrieben 27. April 2008 - 11:17

Zitat (sкavєи: 27.04.2008, 12:14)

Zitat (sкavєи: 27.04.2008, 12:14)

Ach ja, das habe ich sowohl im FF als auch im Konq.

Bei mir funktionierts bestens (FF3b5 auf Kubuntu Hardy 64)

#1468

geschrieben 27. April 2008 - 11:40

(Marco Gercke)

#1470

geschrieben 28. April 2008 - 06:41

Zitat

Unter x64 swfdec und unter x86 das standard adobe teil.

Musikverwaltung unter Linux Aus der Liste ziehe ich persönlich Exaile vor.

Hilfe

Hilfe

Neues Thema

Neues Thema Antworten

Antworten

Nach oben

Nach oben