ich habe ein eher spezielles Anliegen. Im Haus meiner Ellis soll eine Fire hin. Zur Zeit ist es wie folgt.

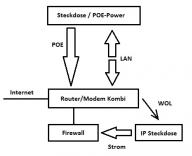

Im OG wird eine Steckdosenleiste eingeschaltet. Ist dies der Fall, so soll das Internet betriebsbereit geschaltet werden. Da der Internetanschluss mit NTBA und Splitter im Keller ist, wurde auch Router/Modem im Keller installiert. Dieser wird über eine TP-Link Lösung über POE gespeist und mit dem Einschalten der Steckdosenleiste im OG eingeschaltet. Vom Router im Keller gehen dann 3 Leitungen weg:

1. wieder ins Obergeschoss -> POE/LAN Funktion

2. ebenso OG

3. EG -> MediaCenter

Jetzt ist es aber so, dass noch die Fire zwischen Router im Keller und den Verteilungen muss.

Leider reichen die 12Watt, die die POE Anlage max. speisen kann nicht aus, um die FW als auch die Router/Modem Kombination zu versorgen, auch soll die FW nicht durch eine Stromunterbrechung abgeschaltet werden, da dies zu Datenfehlern auf Flash Speichern führen kann.

Nun meine grundlegende Frage:

Kann ich die FW einfach an den Router anschließen, den DHCP des Routers deaktivieren und die Aufgabe der FW zu teilen, sodass die FW dem Router eine statische IP gibt bzw ich dem Router eine geben werde und den anderen Geräten im Netz dynamisch eine IP vergeben wird und diese trotzdem den Traffic über die FW schicken? Hier würde auf der FW nur ein green existieren, doch müsste der Proxy, als auch ClamAV zwischen allen Teilnehmern auf green funktionieren, damit die FW überhaupt zu trage kommt. Ist das möglich.

Ich hoffe man konnte verstehen, was ich vorhabe.

Da der Router dank dd-wrt einen WOl deamon hat, möchte ich nach dem Start des Routers eine IP Steckdose zuschalten, die dann die FW startet. Die FW pingt dann immermal den Router und wenn dieser aus ist, schaltet die FW aus. In wie weit die IP Steckdose dann die FW pingen kann (bzw für ein genaues abschalten müsste ein Ping für Router und FW als Abschaltbedingung gesetzt werden, damit die Steckdose nicht gleich beim Start der FW wieder abschaltet

So klingt alles recht kompliziert und ich finde die Umsetzung auch recht gewöhnungsbedürftig, doch es sollte so möglich sein?

Wenn die Funktion der FW nur über green nicht realisiert werden kann funktioniert die gesamte Sache schon so nicht mehr und cih müsste auf 2 Subnetze zurückgreifen, was aber mit dem Router -> Switch bei abgeschaltetem DHCP und einer zusätzlichen LAn Karte der FW machbar sein sollte.

Vll. weiß aber einer eine einfachere, elegantere Lösung

Viele Grüße

MZ

Hilfe

Hilfe

Neues Thema

Neues Thema Antworten

Antworten Nach oben

Nach oben